MISC

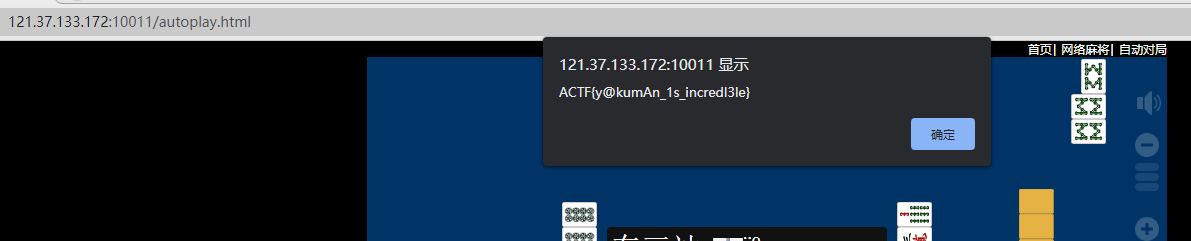

mahjoong

多开几个环境

自动对局 不知道为啥就出来了

ACTF{y@kumAn_1s_incredl3le}

emoji

Emoji表情符号解码

二进制转字符串

然后倒置

m1Sc_5I6niN

得到ACTF{m1Sc_5I6niN}

Web

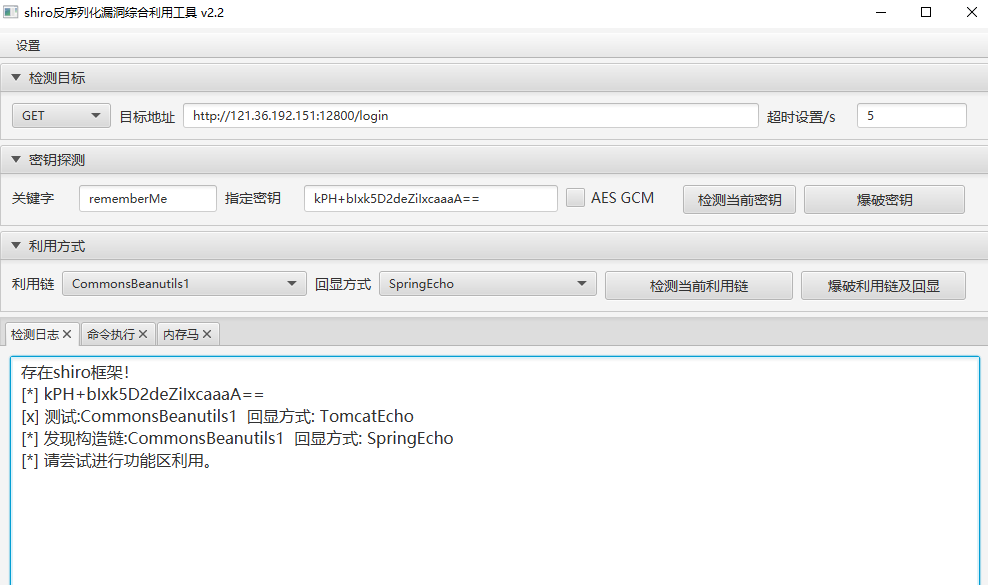

babyshiro

题目名字提示shiro

查看文件 密码为vulhub

直接找到利用工具

爆破密钥和利用链

直接执行命令

cat /flag.txt无法读取

附件有个readflag

直接执行./readflag

得到flag

ACTF{We_CANn0T_0ff3r_yOU_41L_xS$_ChAL1ENG3S}

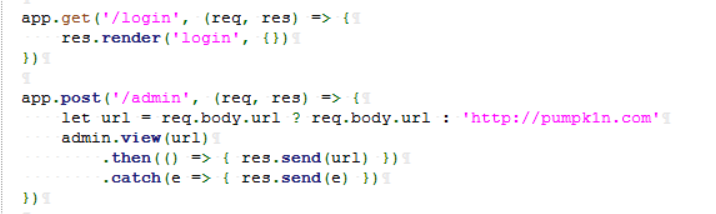

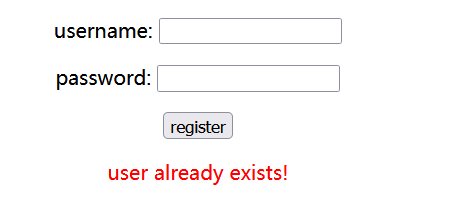

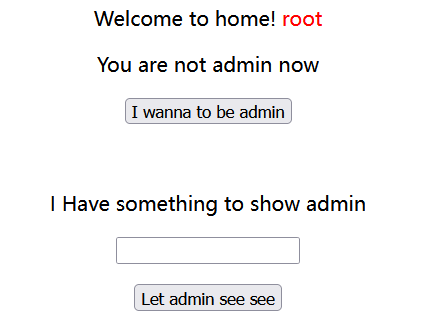

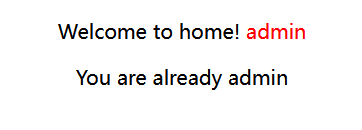

beadmin

审计代码

注册admin 提示已存在

随意注册

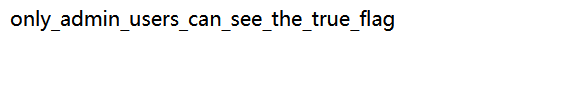

访问flag是假的

继续看代码

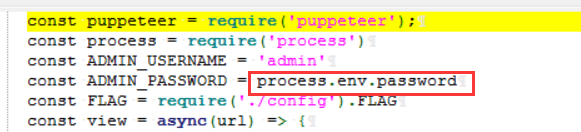

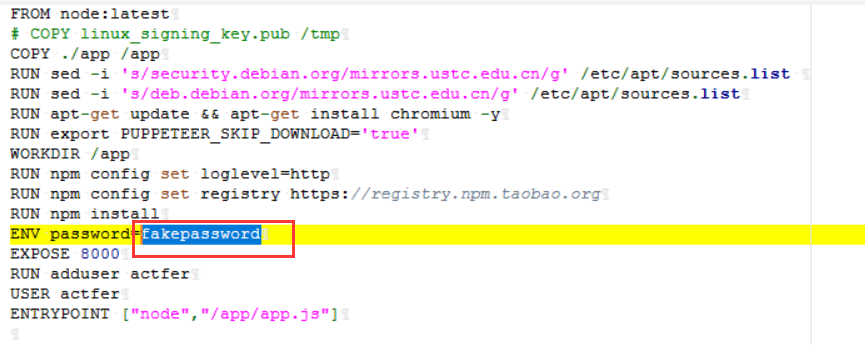

Dockfile ENV设置环境变量 password

admin.js中表示环境变量的password

信息泄露 直接登录

访问flag即可

ACTF{3asy_csrf_and_bypass_stup1d_tok3n_g3n3rator}

写在后面

由于在准备考研课程,技术方面有点落下了,平时没有练习相关的CTF题目;

偶尔也打了几次比赛,但是明显没有之前的脑洞和思路;

比如本次比赛MISC的emoji,明明很早就解出字符串了,但是就是想不到倒置,拖了很长时间才想到;

另:shiro工具:https://github.com/j1anFen/shiro_attack

5 条评论

《泰坦尼克号2012电视剧版》欧美剧高清在线免费观看:https://www.jgz518.com/xingkong/118844.html

《试情记》喜剧片高清在线免费观看:https://www.jgz518.com/xingkong/88016.html

《数学与美味的碰撞(珍藏版)》连续剧高清在线免费观看:https://www.jgz518.com/xingkong/159002.html

《东北不冷》剧情片高清在线免费观看:https://www.jgz518.com/xingkong/61571.html

博主太厉害了!